1.使用御剑扫描网站目录

通过御剑扫描到web.zip,下载下来发现是前端代码,骗子太粗心了

得到后台地址,研究后未发现其他可用价值,测试管理后台后发现不提示用户名错误还是密码错误,无果

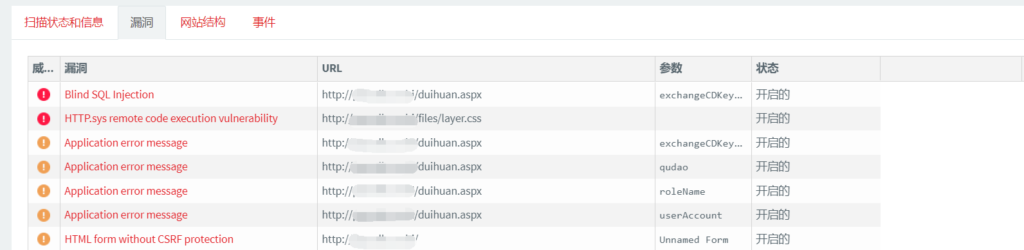

2.使用AWVS扫描网站漏洞

扫描到高危漏洞 SQL注入

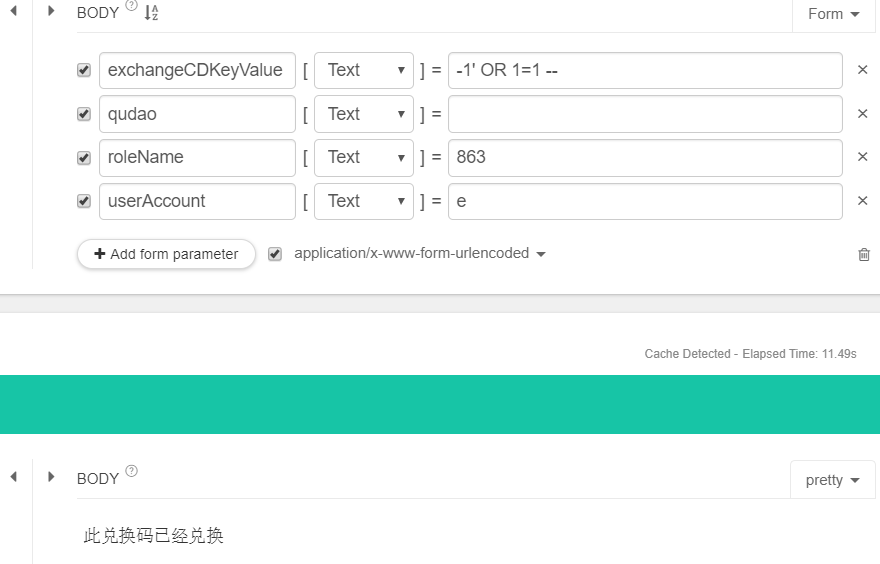

3.使用请求工具测试请求

发现如果sql执行select有结果则显示“此兑换码已经兑换”;如果sql执行select无结果则显示“此兑换码不存在”

4.猜表名

使用sql server自带的sysobjects表和返回结果来蒙,修改exchangeCDKeyValue为

-1' OR exists(SELECT name FROM sysobjects where type = 'U' and name like '变量%') --

其中“变量”由A-Z和_循环填充,得表名db_admin

5.猜用户名

-1' OR exists(<strong>SELECT</strong> * <strong>FROM</strong> db_admin <strong>where</strong> username <strong>like</strong> '变量%') --

得到用户名为admin

6.猜密码

同理得密码为32位字符串,是md5加密的,通过md5解密网站得密码

7.登录管理后台

在管理后台登录,成功!

发表回复